Akira Ransomware: Una fuerza cambiante en el dominio de RaaS

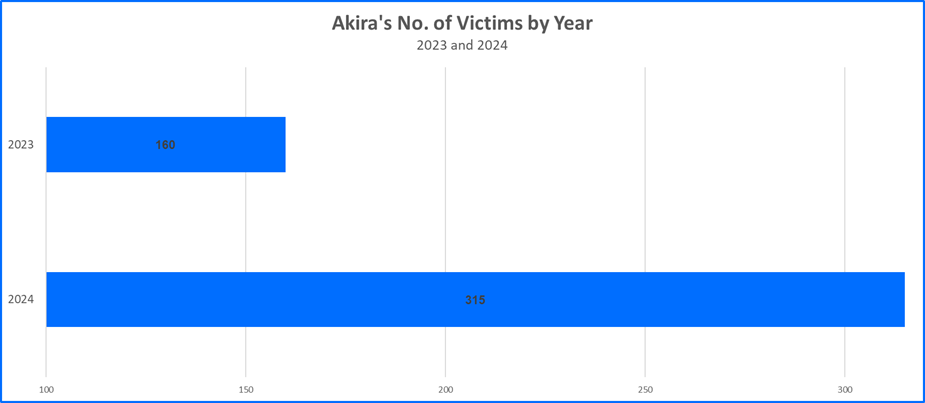

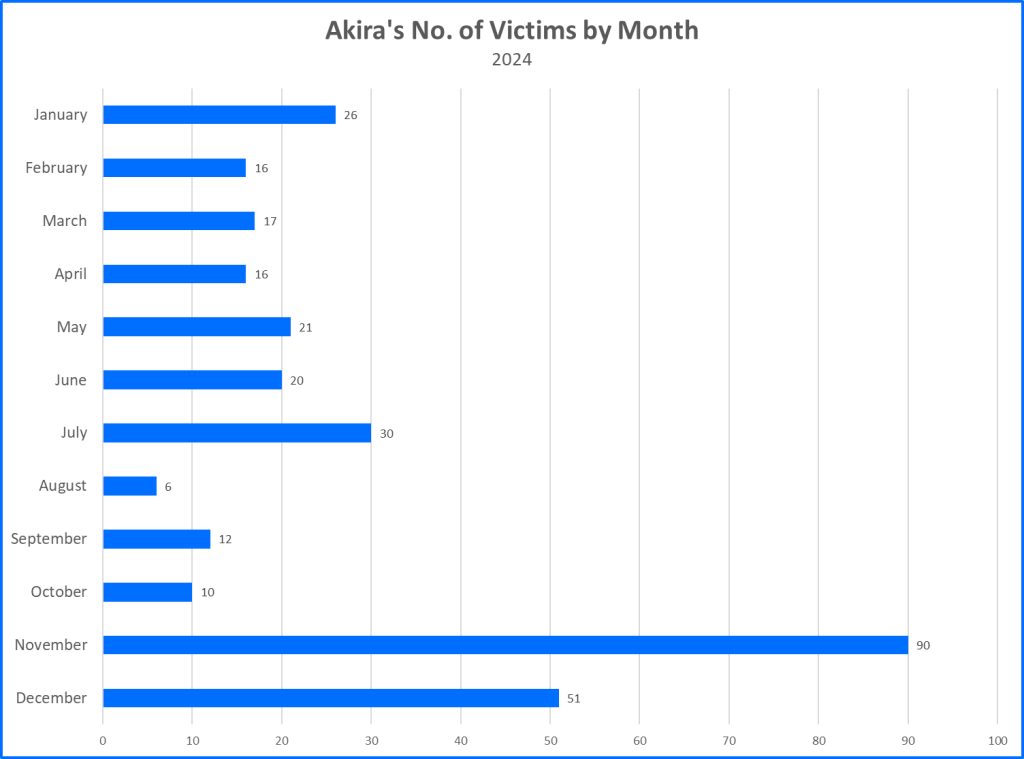

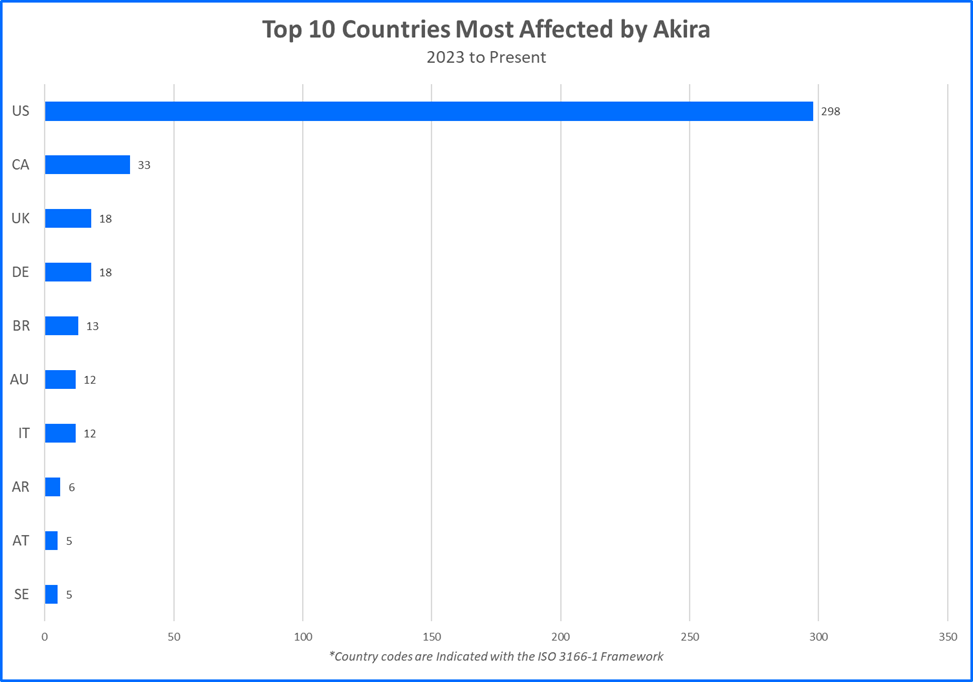

Akira es un grupo de Ransomware as a Service (RaaS) que surgió en marzo de 2023. Desde entonces, el grupo ha participado en un gran volumen de campañas, particularmente en el último año. En abril de 2024, se estimó que Akira adquirió una suma de más de 42 millones de dólares en pagos de rescate. Solo en 2024, se han reportado más de 300 ataques. Los gráficos a continuación muestran el número total de víctimas de Akira por año, el número de víctimas de Akira por mes en 2024 y los principales países afectados por Akira hasta la fecha.

Victimología y Afiliación

Las víctimas de Akira abarcan una variedad de organizaciones, incluyendo empresas manufactureras, empresas de ingeniería y agrícolas, proveedores de servicios financieros e instituciones de educación superior. Muchas de las víctimas de Akira incluyen organizaciones con sede en países occidentales, como Estados Unidos, que constituye el mayor grupo demográfico de víctimas, seguido de Canadá, el Reino Unido y organizaciones con sede en Alemania.

El nombre Akira puede evocar gratos recuerdos para algunos de una película de anime de ciencia ficción llena de acción del mismo nombre que se estrenó en 1988. Sin embargo, no se han identificado referencias operativas ni culturales que vinculen los motivos y movimientos del actor de ransomware con los de un sindicato de ciberdelincuencia japonés o del este asiático. En cambio, Akira es un actor de amenazas que probablemente esté asociado con Rusia. Este desarrollo se produjo una vez que los analistas de seguridad descubrieron que el código malicioso de Akira estaba diseñado de manera que evitara que se ejecutara en sistemas que estaban equipados con un teclado en idioma ruso. La correspondencia con miembros de Akira se encontró en foros rusos en 2022. Si bien ha habido una reducción en el uso de foros clandestinos en favor de otras opciones semi-anónimas como Tox y Telegram, muchos grupos de ransomware mantienen cuentas en foros de hackers y mercados criminales en un esfuerzo por llegar a posibles afiliados y generar más interés.

Atacando Múltiples Sistemas Operativos y Desarrollando Diferentes Payloads

Akira tiene una extensa historia de alteración de los tipos de payloads que utilizan en sus operaciones. En marzo de 2023, cuando se descubrieron los primeros incidentes de Akira, Akira lanzó ataques de ransomware que se dirigían a sistemas Windows. El cifrador asociado con estos ataques fue construido en C++ y añadió .akira a los archivos afectados. Poco después de abril de 2023, el grupo cambió de marcha para lanzar ataques con un payload de Linux diseñado para cifrar servidores VMware ESXi.

En agosto de 2023, Akira implementó Megazord para atacar sistemas Windows. Esta variante difería de la versión anterior que se dirigía a sistemas Windows, ya que estaba compilada en Rust y añadía la extensión .powerranges a los archivos cifrados en lugar de .akira. Casi al mismo tiempo, Akira desarrolló un payload para atacar servidores VMware ESXi y sistemas Linux utilizando una iteración del ransomware conocida como Akira v2.

En abril de 2024, Akira volvió a la forma, utilizando un payload de ransomware escrito en C++ para cifrar los datos de las víctimas y añadir la extensión .akira a los archivos afectados.

Akira v2

A diferencia de sus versiones anteriores de principios de 2023, Akira v2 está escrito en Rust y está diseñado para localizar archivos para cifrar en función de parámetros específicos. El ransomware Akira v2 también añade la extensión .akiranew a los archivos afectados. Dado que el cifrado de archivos puede adaptarse más a un tipo de archivo específico, los datos que se pueden cifrar se extienden más allá de los tipos de archivo reportados en iteraciones anteriores que han sido objetivo del ransomware Akira, por ejemplo, .ade, .ckp, .ddpl, .edb .sq, y .vdh–estos son tipos de archivo asociados con archivos de proyectos de bases de datos, medios ópticos, la base de datos de buzones de Exchange y discos duros virtuales.

El cifrado de archivos, específicamente aquellos que terminan en .edb y .vdh puede resultar en mayores consecuencias ya que .edb es un tipo de archivo que almacena datos pertinentes al entorno del servidor Exchange de Microsoft. Y, .vdh es un archivo de disco duro virtual que interactúa con el software de virtualización. A pesar de que se puede cifrar una variedad de tipos de archivos comunes de documentos y bases de datos que son pertinentes para administrar máquinas virtuales en hosts Windows o Linux, incluyendo .vdi, .vmdk, vmem, .vmsn, vmsd, .vmx, .vhdx, .vsv, .avhd, .vmrs, .vhdx, .avdx y .vmcx al ser descubiertos, la capacidad de personalización para encontrar otros archivos hace que el ransomware sea letal.

El Presente: ¿Es Esta una Era Post v2?

Akira v2 vería un resurgimiento después de la primavera de 2024. Sin embargo, en octubre de 2024, los informes documentaron nuevos cambios en las tácticas de Akira con una cepa que ascendería para unirse a la v2 de Akira basada en Rust entre el número de incidentes de Akira en aumento. El actor de amenazas implementó varios cambios en la cepa del ransomware, incluido un regreso al código escrito en C++ y el uso de ChaCha8.

Si bien pueden ocurrir menos instancias de la iteración v2 y Megazord desde los informes iniciales de sus detecciones, esas versiones aún se identifican en la naturaleza. También es importante tener en cuenta que otros grupos de ransomware como Cicada3301 y Qiilin han utilizado payloads de ransomware escritos en Rust para hacer que las acciones de desmontaje y detección de malware sean mucho más desafiantes.

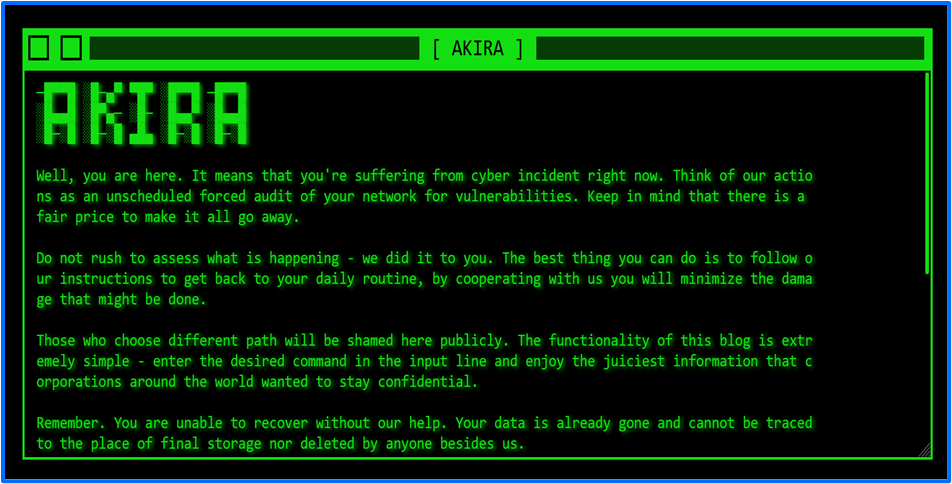

Sitio de Filtración de Datos y Nota de Ransomware de Akira

El sitio de filtración de datos de Akira presenta una interfaz de línea de comandos. Un usuario puede ingresar comandos en el sitio de filtración de datos como leaks para generar una lista de información filtrada y news para devolver información sobre filtraciones o víctimas que se aproximan.

Las URL se incluyen en el área de Leaks en el sitio de filtraciones de datos, lo que permite a los usuarios acceder al contenido robado. Los usuarios que deseen descargar las filtraciones pueden hacerlo a través de un cliente de torrent. También se proporcionan archivos de almacenamiento que contienen filtraciones, algunas filtraciones están protegidas por contraseña. Sin embargo, las contraseñas se proporcionan con información sobre cada torrent.

En notas de ransomware anteriores, Akira ha indicado a las víctimas que se comuniquen con ellos para obtener más información, vinculando una página web y proporcionando un ID de chat único.

El uso de un ID de chat de este tipo parece haber caído en desuso, posiblemente debido a la funcionalidad actual del sitio web principal de Akira, que incluye un argumento de «contact us» en su interfaz de línea de comandos. Este argumento acepta nombres y contenido de mensajes, que luego se envían directamente al soporte.

Akira anima a las víctimas a ponerse en contacto con ellos para obtener más detalles sobre cómo recuperarse de un incidente, proporcionando un nombre y un correo electrónico a través de la interfaz de línea de comandos del sitio de filtraciones de datos. El actor de amenazas menciona que se puede poner a disposición de las organizaciones afectadas que se pongan en contacto con ellos directamente un descifrador de prueba de muestra.

El contenido de la nota de ransomware de Akira indica la voluntad de comprender los ingresos de una organización y negociar si es necesario, lo que se ilustra en el siguiente extracto:

Además, hemos tomado una gran cantidad de sus datos corporativos antes del cifrado, por ahora guardemos todas las lágrimas y el resentimiento para nosotros mismos e intentemos construir un diálogo constructivo… Tratando con nosotros ahorrará MUCHO debido a que no estamos interesados en arruinarlo financieramente.

Estudiaremos en profundidad sus finanzas, estados de cuenta bancarios y de ingresos, sus ahorros, inversiones, etc. Y le presentaremos nuestra cantidad razonable. Si tiene un seguro cibernético activo, háganoslo saber y lo guiaremos sobre cómo usarlo correctamente. Además, prolongar el proceso de negociación conducirá al fracaso de un trato.

Tácticas

La siguiente sección proporciona más información sobre las tácticas utilizadas por Akira y las asignaciones de esos patrones al framework MITRE ATT&CK.

Acceso Inicial

Conocido por explotar vulnerabilidades comunes, incluidas las que afectan a las herramientas de acceso remoto y las aplicaciones externas, Akira ha establecido el acceso inicial al apuntar a fallas en los productos de firewall y VPN y los servicios en la nube.

Este año, las vulnerabilidades notables aprovechadas en los ataques de Akira incluyeron CVE-2024-37085 y CVE-2024-40711, que afectan a los servidores ESXi y al servicio de respaldo de Veeam, respectivamente. El actor de amenazas ha utilizado herramientas como Veeam-Get-Creds y Veeam Hax para obtener y administrar la filtración de credenciales a los servidores de Veeam.

Los entornos compuestos por productos SonicWall equipados con SonicOS también fueron afectados por el ransomware Akira este año; CVE-2024-40766 es la vulnerabilidad que se explotó en esos ataques.

Akira también ha establecido el acceso inicial aprovechando las credenciales comprometidas u obteniéndolas por otros medios, por ejemplo, un corredor de acceso inicial.

Descubrimiento

Akira realiza actividades esenciales de descubrimiento y reconocimiento de host mediante la implementación de herramientas como escáneres de IP y Adfind para iniciar consultas que obtienen datos sobre el ecosistema de Active Directory.

Akira también es capaz de descubrir procesos en ejecución, herramientas de seguridad y el idioma del sistema de destino. Estas tareas se realizan normalmente aprovechando las interacciones con las API de Microsoft.

Ejecución

Se coloca un archivo de ransomware en una máquina víctima; los ejecutables maliciosos como w.exe y win.exe se asociaron con capacidades de cifrado en las campañas de Akira, además de los archivos .ELF que se utilizaron para atacar sistemas Linux.

Persistencia

Akira establece la persistencia mediante la creación de claves de registro y la modificación de la configuración del host. En los ataques que primero explotan las credenciales filtradas y las debilidades que impactan en el controlador de dominio, el actor de amenazas configura cuentas de dominio para mantener una presencia más fuerte.

Movimiento Lateral

La creación de cuentas por parte de Akira, como una cuenta de respaldo asociada con Veeam, y su uso de herramientas para extraer credenciales les ayudan a realizar acciones de movimiento lateral.

Evasión de la Defensa

El ransomware Akira es capaz de detectar y evadir depuradores; también se caracteriza por elementos de codificación, incluida la codificación Base64 y la ofuscación para ocultar archivos y procesos. En una iteración reciente de Akira, se introdujo un componente que restringe su ejecución en un entorno de análisis; ese componente es el uso de una ID de compilación única.

Inhibición de la recuperación del sistema

Akira es capaz de eliminar instantáneas de volumen; esa es una acción que se puede lograr a través de un script de PowerShell. El script hace referencia a un comando que elimina las instantáneas de volumen después de ubicarlas a través de una interacción con WMI. Las organizaciones que utilizan copias de seguridad que no se evalúan a nivel de archivo y dependen de instantáneas de volumen enfrentarán una pérdida perjudicial si son víctimas de un ataque de ransomware Akira.

La variante de ransomware Linux ESXI también permite al atacante invocar un comando vmonly para limitar el alcance de su ataque a máquinas virtuales y un comando stopvm para terminar máquinas virtuales activas.

Impacto

El cifrado y la exfiltración son las acciones resultantes en los ataques de ransomware de Akira. El actor de amenazas utiliza herramientas como WinSCP y Rclone para exfiltrar datos.

¿Qué está por venir?

A medida que el ransomware Akira continúa afectando a organizaciones en todo el mundo, es importante que las organizaciones monitoreen sus ecosistemas en busca de patrones de compromiso y se mantengan informadas sobre las diferentes cepas activas de ransomware Akira. Eso incluye no solo v2 y Megazord, sino también el último código de ransomware. Akira experimentó un gran crecimiento en sus incidentes por mes poco después de la primera mitad de 2024. Esperamos que este patrón de crecimiento continúe en 2025.

Recomendaciones

- Implementar medidas de respaldo y recuperación: programe copias de seguridad periódicas, asegúrese de que se prueben y mantenga las copias de seguridad en un sistema separado de la red principal. Se recomienda que las copias de seguridad se almacenen en una ubicación fuera de línea y / o en un entorno de nube.

- Establecer controles de protección de red: aplicar la defensa contra ataques de red y la segmentación de la red: segmente las redes para limitar los resultados del movimiento lateral si un punto final está comprometido y asegúrese de que los sistemas críticos no interactúen con los recursos que pueden tener una amplia superficie de ataque.

- Realizar la gestión de parches: evaluar periódicamente los parches y actualizaciones para implementar, priorizándolos en función de su impacto en los activos de la organización.

- Implementar soluciones de seguridad de correo electrónico: utilice soluciones de filtrado de correo electrónico para bloquear correos electrónicos, archivos adjuntos y enlaces maliciosos. Agregue más protección habilitando el sandboxing de archivos adjuntos; esto permite que se ejecute un análisis en tiempo real, identificando proactivamente el ransomware contenido en los archivos adjuntos antes de que el archivo adjunto se entregue a un usuario.

- Ejecutar un plan de respuesta a incidentes: la respuesta rápida es una parte vital de la protección y mitigación del ransomware. Un enfoque oportuno y proactivo es significativo al realizar acciones de respuesta a incidentes. Asegúrese de que el equipo de seguridad cuente con las personas, los procesos y las tecnologías necesarios para investigar y responder a fondo a un incidente, por ejemplo, bloquear IP, detener procesos o aislar hosts para cortar el acceso de un atacante a datos y recursos críticos y evitar una mayor explotación.

- Implementar soluciones de detección y respuesta de endpoints (EDR): utilice tecnologías EDR y / o MDR que aprovechen la supervisión activa utilizando detecciones tanto conductuales como heurísticas para garantizar que los vectores de infección iniciales se detecten con precisión y se escalen para su investigación. Habilite la detección de amenazas en tiempo real y las respuestas automatizadas para permitir que se ejecuten contramedidas como acciones de bloqueo y aislamiento contra dispositivos comprometidos en un incidente de ransomware.

- Aprovechar la inteligencia de amenazas operativas: la solución de inteligencia de amenazas adecuada puede proporcionar información crítica sobre los ataques. Bitdefender IntelliZone es una solución fácil de usar que consolida todo el conocimiento que hemos recopilado con respecto a las amenazas cibernéticas y los actores de amenazas asociados en un solo panel de vidrio para los analistas de seguridad, incluido el acceso al servicio de análisis de malware de próxima generación de Bitdefender.

- Si ya tiene una cuenta de IntelliZone, puede encontrar información estructurada adicional en las ID de amenazas que incluyen: BD1v4nw4su, BDcrena0eu, BDc7c2411y, BD80wyffwi, BD0sod05yv, BDx5nkwaqw y BDqy7jftkp.

- Acceso remoto seguro: aplique la autenticación multifactor (MFA) para todos los puntos de acceso remoto, incluidas las VPN y RDP. Utilice una VPN o una puerta de enlace de acceso seguro para usuarios remotos en lugar de exponer RDP directamente a Internet.

Indicadores de Compromiso

Akira (Windows Executable File)

| SHA256 Hashes |

| 88da2b1cee373d5f11949c1ade22af0badf16591a871978a9e02f70480e547b2 |

| 566ef5484da0a93c87dd0cb0a950a7cff4ab013175289cd5fccf9dd7ea430739 |

| ccda8247360a85b6c076527e438a995757b6cdf5530f38e125915d31291c00d5 |

| 87b4020bcd3fad1f5711e6801ca269ef5852256eeaf350f4dde2dc46c576262d |

| 78d75669390e4177597faf9271ce3ad3a16a3652e145913dbfa9a5951972fcb0 |

| 2c7aeac07ce7f03b74952e0e243bd52f2bfa60fadc92dd71a6a1fee2d14cdd77 |

| 988776358d0e45a4907dc1f4906a916f1b3595a31fa44d8e04e563a32557eb42 |

Megazord

| SHA256 Hashes |

| dfe6fddc67bdc93b9947430b966da2877fda094edf3e21e6f0ba98a84bc53198 |

| 28cea00267fa30fb63e80a3c3b193bd9cd2a3d46dd9ae6cede5f932ac15c7e2e |

| c9c94ac5e1991a7db42c7973e328fceeb6f163d9f644031bdfd4123c7b3898b0 |

| 0c0e0f9b09b80d87ebc88e2870907b6cacb4cd7703584baf8f2be1fd9438696d |

| 95477703e789e6182096a09bc98853e0a70b680a4f19fa2bf86cbb9280e8ec5a |

Akira: (Linux Executable File)

| SHA256 Hashes |

| 3805f299d33ef43d17a5a1040149f0e5e2d5db57ec6f03c5687ac23db1f77a30 |

| abba655df92e99a15ddcde1d196ff4393a13dbff293e45f5375a2f61c84a2c7b |

| a546ef13e8a71a8b5f0803075382eb0311d0d8dbae3f08bac0b2f4250af8add0 |